Слабкі ACL мережевих ресурсів: загроза безпеці даних

11:35, 16.09.2025

Списки контролю доступу (ACL) - це фундаментальні механізми безпеки, що використовуються в комп'ютерних мережах для регулювання доступу до ресурсів. Вони являють собою набір правил, які визначають, яким користувачам або пристроям дозволено або заборонено доступ до певних мережевих ресурсів, таких як файли, папки, принтери або сегменти мережі.

Основи роботи зі списками контролю доступу (ACL)

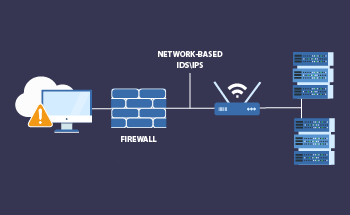

Розуміння списків контролю доступу має вирішальне значення для безпеки мережі. Ви можете думати про ACL як про «охоронців» вашої мережі, і як такі вони використовуються в маршрутизаторах і брандмауерах для оптимізації трафіку відповідно до правил, якими вони володіють. Правила зазвичай встановлюються для фільтрації шкідливого трафіку, який може базуватися на портах, IP-адресах та інших параметрах.

По суті, ці правила визначають, хто або що може отримати доступ до ресурсів у системі, гарантуючи, що конфіденційні дані залишаються захищеними від несанкціонованих користувачів. Без належним чином налаштованих списків ACL організації наражаються на ризик витоку даних та інші загрози безпеці.

Як працюють списки контролю доступу?

Списки ACL працюють, фільтруючи трафік або надаючи дозволи на основі заздалегідь визначених критеріїв. По суті, вони або дозволяють, або забороняють спробу доступу на основі попередньо визначених правил. Ці правила зазвичай включають такі параметри, як IP-адреси джерела і призначення, номери портів, протоколи і конкретні дозволи користувача. На основі першого збігу, знайденого в ACL, система або надає, або забороняє доступ.

Наприклад, у середовищі спільного доступу до файлів ACL може вказувати, що лише певні користувачі можуть читати або записувати до спільної папки. Якщо облікові дані користувача або параметри запиту не відповідають жодному правилу в ACL, застосовується дія за замовчуванням, найчастіше заборона. Така послідовна оцінка робить дуже важливим ретельне структурування списків ACL, щоб уникнути непередбачуваних наслідків, таких як ненавмисне блокування легітимного доступу або залишення ресурсів відкритими.

У динамічних середовищах ACL також можуть адаптуватися, враховуючи фактори реального часу, такі як час доступу або результати автентифікації, забезпечуючи універсальний метод захисту ресурсів.

Категорії списків розмежування доступу

1 - Стандартні списки контролю доступу

Ці ACL є найпростішим типом списків контролю доступу, які фільтрують трафік виключно на основі IP-адреси джерела. Стандартні ACL забезпечують базовий контроль, заснований на базовому наборі правил. Цей тип списків контролю доступу не має можливості розрізняти різні типи трафіку.

2: Розширені списки контролю доступу

Розширені ACL дозволяють фільтрувати на основі декількох критеріїв, таких як IP-адреси джерела і призначення, порти і протоколи, пропонуючи більш детальний контроль і гнучкість. Ці ACL особливо корисні у складніших мережевих середовищах.

3: Іменовані списки контролю доступу

Іменовані ACL, як випливає з їхньої назви, ідентифікуються описовими іменами, а не номерами, що покращує ясність і керованість. Вони більш зручні для користувача, ніж будь-які інші раніше згадані ACL.

Однак іменовані ACL можуть бути як стандартними, так і розширеними, що забезпечує більшу універсальність.

4. Динамічні списки контролю доступу

Динамічні ACL надають тимчасовий доступ на основі автентифікації користувача.

Коли користувачі хочуть отримати доступ до мережі, їх просять пройти автентифікацію. Після успішної аутентифікації може бути створений тимчасовий ACL, який дозволяє користувачам мати доступ протягом обмеженого періоду часу.

5. Рефлексивні списки контролю доступу

Рефлексивні списки динамічно створюють правила для зворотного трафіку, які зазвичай використовуються в брандмауерах.

Ці ACL використовуються, коли користувачі ініціюють з'єднання із зовнішніми ресурсами, але хочуть обмежити доступ небажаного вхідного трафіку.

6. Списки контролю доступу на основі часу

Списки ACL, засновані на часі, застосовують правила тільки протягом певних періодів часу. Вони корисні для сценаріїв, які вимагають, щоб політики змінювалися в залежності від часу, наприклад, робочих годин.

Кращі практики використання списків контролю доступу

1 - Встановіть чіткі цілі

Почніть з визначення мети кожного ACL. Чи застосовуються вони для блокування несанкціонованого доступу, управління мережевим трафіком або сегментації внутрішніх ресурсів? Чіткі цілі гарантують, що ACL узгоджуються з політикою безпеки організації та операційними цілями.

2. Дотримуйтесь принципу найменших привілеїв

Надавайте користувачам і системам мінімальний рівень доступу, необхідний для виконання їх завдань. Цей принцип мінімізує поверхню атаки, гарантуючи, що ніхто не має більше доступу, ніж необхідно, зменшуючи ризик випадкового або зловмисного використання.

3: Ведіть належну документацію

Документуйте всі конфігурації ACL, включаючи призначення кожного правила, його область дії та будь-які пов'язані залежності. Належне документування гарантує, що ACL можуть бути легко переглянуті, перевірені та зрозумілі іншим, в тому числі майбутнім адміністраторам.

4: Тестуйте списки у контрольованому середовищі

Перш ніж розгортати ACL у виробничому середовищі, протестуйте їх у контрольованому середовищі, щоб перевірити їх функціональність. Цей крок допоможе виявити потенційні неправильні конфігурації або непередбачувані наслідки, такі як ненавмисне блокування критично важливих служб.

5. Застосовуйте ACL поблизу джерела трафіку

Розгортайте ACL якомога ближче до джерела трафіку.Наприклад, застосування правил на вхідному інтерфейсі маршрутизатора зменшує навантаження на проміжні пристрої, підвищуючи загальну ефективність і мінімізуючи непотрібну обробку трафіку.

6. Проводьте регулярні перевірки та оновлення

Безпека повинна розвиватися з часом. Заплануйте періодичний перегляд списків ACL, щоб переконатися, що вони залишаються ефективними та актуальними.Видаляйте застарілі або надлишкові правила та оновлюйте конфігурації, щоб протистояти новим загрозам або змінам в архітектурі мережі.

7. Точно визначайте правила

Уникайте використання надто широких правил, наприклад, дозволу доступу до цілих підмереж, коли доступ потрібен лише до певної IP-адреси. Точність зменшує ймовірність випадкового впливу і забезпечує більш жорсткий контроль безпеки.

8. Додайте коментарі для кращого розуміння

Додайте описові коментарі до кожного правила ACL, щоб пояснити його призначення та функції. Коментарі допомагають адміністраторам зрозуміти обґрунтування конкретних правил, особливо в складних конфігураціях або під час усунення несправностей.

9. Увімкнути ведення журналів і моніторинг

Увімкніть ведення журналів для списків ACL, щоб відстежувати, як застосовуються правила, і виявляти потенційні інциденти безпеки. Регулярно переглядайте журнали для виявлення аномалій, таких як повторні спроби несанкціонованого доступу, і за необхідності вживайте коригувальних заходів.

10. Забезпечте правильну пріоритетність правил

Правила ACL обробляються послідовно, зверху вниз.

Розміщуйте більш специфічні правила перед загальними, щоб забезпечити належне виконання. Неправильне розташування правил може призвести до непередбачуваних результатів, наприклад, дозволити трафік, який має бути заблокований.

Переваги списків контролю доступу

1 - Покращена безпека

ACL запобігають несанкціонованому доступу та зменшують ризики, пов'язані з витоком даних. Визначаючи конкретні дозволи, вони діють як перша лінія захисту від зовнішніх і внутрішніх загроз.

2. Ефективне управління трафіком

Фільтруючи та визначаючи пріоритети трафіку, ACL зменшують перевантаження та забезпечують безперебійну передачу критично важливих даних. Така оптимізація підвищує загальну продуктивність і надійність мережі.

3. Відповідність нормативним вимогам

Від організацій часто вимагають дотримання правил захисту даних і конфіденційності. Списки ACL допомагають забезпечити дотримання цих правил, обмежуючи доступ до конфіденційної інформації, знижуючи ризик штрафів за недотримання вимог.

4. Ретельний контроль

Списки ACL дозволяють адміністраторам встановлювати точні правила, адаптовані до конкретних користувачів, пристроїв або додатків. Такий ретельний контроль гарантує, що доступ буде обмежено лише для тих, кому він дійсно потрібен.

5. Краща видимість мережі

Моніторинг активності ACL дає уявлення про поведінку мережі, включаючи шаблони трафіку, потенційні вразливості та спроби несанкціонованого доступу. Така прозорість необхідна для проактивного управління загрозами.

6. Засоби захисту від внутрішніх загроз

Внутрішні загрози можуть становити значні ризики для організацій. Списки ACL захищають критичні ресурси, обмежуючи доступ лише авторизованому персоналу, зменшуючи ймовірність випадкового або навмисного зловживання.

7. Економічно ефективний захист

Впровадження ACL є недорогим заходом у порівнянні з іншими рішеннями для захисту. Вони використовують існуючу інфраструктуру для посилення безпеки, не вимагаючи значних додаткових інвестицій.

8. Сприяє сегментації мережі

Списки ACL дозволяють сегментувати мережу, ізолюючи різні сегменти мережі. Ця стратегія стримування обмежує поширення шкідливого програмного забезпечення або інших зловмисних дій у мережі.

Підсумки

Неправильно налаштовані ACL становлять значну загрозу для безпеки даних. Розуміючи, як працюють списки ACL, і дотримуючись найкращих практик, організації можуть використовувати їх для посилення захисту, ефективного управління трафіком і дотримання нормативних вимог. Регулярні перевірки та ретельне налаштування гарантують, що списки ACL залишаться невід'ємною частиною надійної стратегії безпеки.