Шифрування резервних копій: Вибір правильного підходу до безпеки

13:50, 11.02.2026

Шифрування резервних копій є надзвичайно важливим для захисту конфіденційних даних на різних етапах, таких як зберігання, передача та обробка. Щоб виключити можливість розголошення або крадіжки, інформація перетворюється з оригінального формату в закодований текст. Після шифрування лише користувачі, які мають ключі для розшифрування, можуть повернути інформацію до початкового формату.

У цій статті ми заглибимося в пояснення шифрування резервних копій, його переваг, деяких поширених методів шифрування тощо.

Що таке шифрування резервних копій

Шифрування резервних копій - це важлива функція, яка необхідна для шифрування інформації перед її зберіганням у системі резервного копіювання. Таким чином, неавторизовані користувачі не зможуть отримати доступ до конфіденційних даних, оскільки їм знадобиться ключ для розшифрування.

Зазвичай використовується кілька методів. Перший називається асиметричним шифруванням і функціонує за допомогою відкритого ключа, який використовується як для шифрування, так і для розшифрування інформації.

Другий варіант називається асиметричним шифруванням, де процеси пов'язані з використанням приватного ключа для розшифрування і публічного ключа для шифрування даних.

Зашифровані та незашифровані резервні копії: У чому різниця?

Ймовірно, головна відмінність між незашифрованими та зашифрованими резервними копіями полягає в тому, що зашифрована резервна копія забезпечує набагато вищий рівень безпеки.

У незашифрованому варіанті неавторизовані користувачі можуть легко переглядати наявну інформацію та використовувати її, оскільки дані зберігаються у вигляді звичайного тексту.

Основні відмінності:

- Безпека Незашифровані резервні копії надзвичайно вразливі до всіх можливих атак і витоків конфіденційної інформації. У той час як зашифровані резервні копії набагато безпечніші і гарантують вищі стандарти, завдяки ключам розшифровки.

- Ціна відновлення Звичайно, зашифровані резервні копії на початковому етапі є більш дорогим варіантом. Однак, коли ми говоримо про репутаційні втрати, штрафи та інші проблеми, які супроводжують витік даних, то ви отримуєте величезну вигоду.

- Відповідність вимогам Існує багато нормативних актів, які безпосередньо стосуються необхідності створення зашифрованих резервних копій з метою підвищення рівня безпеки. Зокрема, ми говоримо про HIPAA та інші практики безпеки даних.

Важливість шифрування резервних копій

В онлайн-світі, де щогодини відбувається витік інформації або атака, наявність шифрованих резервних копій - це вже не питання, а необхідність. Існує так багато ризиків, тому компанії повинні бути дуже обережними з конфіденційною інформацією, інакше це може призвести до серйозних наслідків.

Основна перевага шифрування полягає в тому, що навіть якщо до інформації отримають доступ неавторизовані користувачі, вони не зможуть її прочитати.

Основні переваги шифрування резервних копій

Ось деякі переваги шифрування:

- Захист інформації. Використання зашифрованих резервних копій гарантує, що вся ваша конфіденційна інформація не буде доступна неавторизованим користувачам, тому ви можете бути впевнені в безпеці вашої інформації.

- Оптимізація продуктивності. Більшість алгоритмів шифрування не впливають на продуктивність. Це означає, що регулярне резервне копіювання відбуватиметься без проблем з продуктивністю.

- Проактивний підхід до нових загроз. Технології шифрування регулярно змінюються відповідно до нових загроз кіберпростору, що дозволяє запобігти більшості атак.

- Відповідність нормативним вимогам. Шифрування гарантує відповідність різним нормам PCI-DSS, HIPAA та GDPR.

- Цілісність даних. Це означає, що дані не будуть змінені під час передачі або зберігання. Тому несанкціоновану модифікацію можна легко виявити.

- Безпечна передача інформації. Всі дані шифруються під час передачі, тому втрата конфіденційної інформації між локаціями майже неможлива.

- Надійність хмарного сховища. Довіра до хмарних сховищ стрімко зростає завдяки всім доступним механізмам та підходам до безпеки. Рівень безпеки хмарних сховищ сьогодні дійсно високий.

- Мінімізація ризиків витоку даних. Навіть під час витоку інформації не варто хвилюватися, адже дані неможливо розшифрувати.

Як працює шифрування резервних копій

Шифрування працює шляхом перетворення звичайного тексту на «зашифрований текст». Цей процес відбувається за допомогою криптографічних моделей, які називаються алгоритмами. Вони перетворюють зашифровані дані на звичайний текст, використовуючи ключ розшифрування. Це певний пароль або рядок символів, створений за тим самим алгоритмом. Ключ настільки складний, що його практично неможливо виявити навіть за допомогою грубої сили.

Шифрування в стані спокою vs. шифрування під час передачі: Основні відмінності

Щоб зрозуміти весь процес шифрування, важливо знати про шифрування під час передачі та шифрування в стані спокою. Останнє допомагає захистити інформацію на сервері/диску. Найпоширенішими методами такого шифрування є шифрування бази даних та шифрування всього диска. Такий вид шифрування є надзвичайно важливим, оскільки навіть якщо хтось отримає доступ до фізичного сховища, зловмисник матиме доступ лише до захищеної інформації.

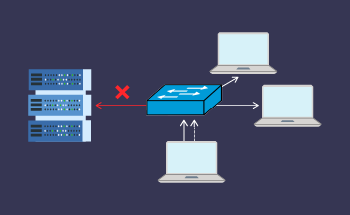

Транзитне шифрування захищає інформацію під час її переміщення з одного місця в інше. Такого захисту можна досягти за допомогою протоколів SSL/TLS та HTTPS. Цей метод є надзвичайно ефективним проти викрадення.

Роль сервісів управління ключами в шифруванні

Якість шифрування повністю залежить від управління ключами, яке здійснюється через централізовану систему. За допомогою таких сервісів безпека даних стає вищою, а моніторинг контролю значно спрощується.

Сервіси для управління ключами мають багато документації, щоб користувачі могли глибше зрозуміти, як вони працюють. Так, ви можете ознайомитися з безкоштовною інформацією про основи роботи цього сервісу.

Головною особливістю таких сервісів є централізоване управління ключами. Це означає, що користувачі можуть легко змінювати, генерувати та знищувати асиметричні та симетричні ключі.

Різноманітність провайдерів хмарних сервісів пропонує KMS, щоб користувачі могли легко зберігати свої ключі без необхідності турбуватися про управління хмарою. Такі сервіси вирішують багато важливих завдань безпеки, в той час як клієнти лише отримують доступ до необхідних ключів.

Найпоширеніші методи шифрування резервних копій

Окрім простого використання зашифрованих резервних копій, є також кілька чудових методів і практик, які допоможуть ще більше підвищити рівень захисту. Ось деякі з них:

- Використання стійких алгоритмів. Для впровадження стійких алгоритмів шифрування користувачі повинні спочатку перевірити характеристики свого обладнання і те, які алгоритми воно може підтримувати. Найвищий доступний стандарт - AES, він використовується більшістю фінансових та урядових організацій.

- Оновлення ключів. Регулярне оновлення ключів є майже необхідністю для підтримки необхідного рівня безпеки.

- Контроль доступу. Намагайтеся організувати процес таким чином, щоб тільки певні користувачі мали доступ до певних наборів даних. Для ще більшого захисту можна використовувати багатофакторну автентифікацію.

Що таке шифрування Bring Your Own Key (BYOK)?

Шифрування BYOK є популярною практикою, коли компанії отримують контроль над ключами і працюють з необхідними завданнями управління ключами, а не повністю покладаються на провайдера.

Ось основні переваги BYOK:

- Гнучкість. Ви можете легко переносити ключі в різні частини хмарного середовища і при цьому повністю контролювати їх.

- Контроль. Клієнти мають можливість ротації/контролю ключів в залежності від політики компанії.

- Відповідність вимогам. Ця практика підтримує регуляторні вимоги, гарантуючи, що ключі знаходяться у вашому розпорядженні.

Такий підхід може бути надзвичайно корисним для компаній, що працюють з конфіденційною інформацією, оскільки вони отримують повний контроль над безпекою зашифрованих даних.

Захистіть свої резервні копії за допомогою рішень для шифрування від Spanning

Для захисту резервних копій існує безліч чудових рішень, і одним з них є Spanning Backup. Переваги цього варіанту наступні:

- Користувачі можуть керувати своїми резервними копіями та відновлювати їх.

- Простий в адмініструванні та надзвичайно потужний.

- Для більш безпечного доступу використовується автентифікація на рівні додатків.

- Наявність різноманітних варіантів резервного копіювання, таких як автоматичне, на вимогу та інші.